Специалисты Fortinet предупреждают, что хакеры по-прежнему эксплуатируют уязвимость в VMware Workspace ONE Access (CVE-2022-22954), распространяя таким образом программы-вымогатели и майнеры криптовалют.

Напомню, что уязвимость CVE-2022-22954 связана с удаленным выполнением произвольного кода и затрагивает VMware Workspace ONE Access. Баг набрал 9,8 балла из 10 возможных по шкале оценки уязвимостей CVSS, и компания VMware обнаружила и исправила проблему 6 апреля текущего года. Однако злоумышленники отреверсили это исправление и уже через 48 часов создали эксплоит, который затем стал использоваться для компрометации еще непропатченных серверов.

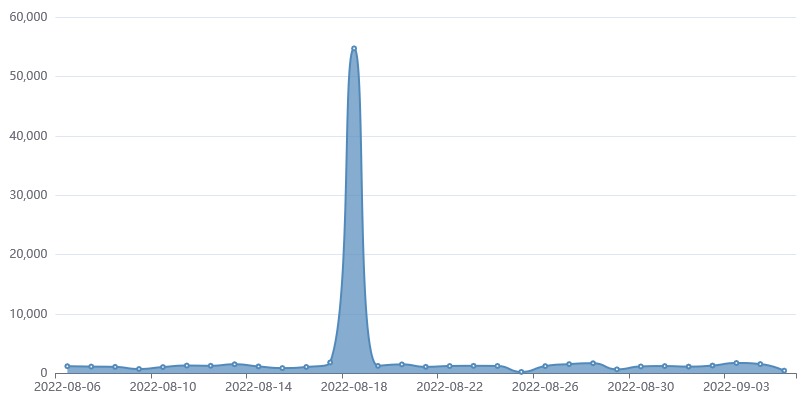

В августе аналитики Fortinet заметили внезапный всплеск попыток эксплуатации этой проблемы, а также серьезные изменения в тактике атакующих. Если раньше при помощи CVE-2022-22954 хакеры устанавливали полезные нагрузки, которые собирали пароли и другие данные, в рамках новой волны атак распространялись вымогатель RAR1ransom, майнер GuardMiner для добычи Monero, а также очередная модификации малвари Mirai, которая используется для построения DDoS-ботнетов.

Образец Mirai, который обнаружили эксперты, был загружен с http://107[.]189[.]8[.]21/pedalcheta/cutie.x86_64 и полагался на управляющий сервер на cnc.goodpackets[.]cc. Помимо проведения DDoS-атак малварь также пыталась заразить другие устройства через брутфорс пароля администратора. Исследователи обнаружили следующий список паролей для популярных IoT-девайсов, которые использовало вредоносное ПО:

| hikvision | 1234 | win1dows | S2fGqNFs |

| root | tsgoingon | newsheen | 12345 |

| default | solokey | neworange88888888 | guest |

| bin | user | neworang | system |

| 059AnkJ | telnetadmin | tlJwpbo6 | iwkb |

| 141388 | 123456 | 20150602 | 00000000 |

| adaptec | 20080826 | vstarcam2015 | v2mprt |

| Administrator | 1001chin | vhd1206 | support |

| NULL | xc3511 | QwestM0dem | 7ujMko0admin |

| bbsd-client | vizxv | fidel123 | dvr2580222 |

| par0t | hg2x0 | samsung | t0talc0ntr0l4! |

| cablecom | hunt5759 | epicrouter | zlxx |

| pointofsale | nflection | admin@mimifi | xmhdipc |

| icatch99 | password | daemon | netopia |

| 3com | DOCSIS_APP | hagpolm1 | klv123 |

| OxhlwSG8 |

В свою очередь, распространение RAR1Ransom и GuardMiner осуществляется с помощью PowerShell или шелл-скриптов в зависимости от ОС. В отчете исследователей отмечается, что вымогатель RAR1ransom также примечателен тем, что использует WinRAR для помещения файлов жертвы в защищенные паролем архивы.

Специалисты Fortinet резюмируют, что CVE-2022-22954 по-прежнему представляет опасность, а тем, кто до сих пор этого не сделал, рекомендуется исправить уязвимость как можно скорее.